Hậu quả của cấu hình sai: Năm sai lầm bảo mật phổ biến nhất trong môi trường đám mây (Cloud Misconfigurations)

Điện toán đám mây đã trở thành nền tảng hạ tầng quan trọng của mọi doanh nghiệp, từ tổ chức khởi nghiệp đến các tập đoàn toàn cầu. Tuy nhiên, cùng với sự linh hoạt và khả năng mở rộng mạnh mẽ, môi trường đám mây cũng mang đến thách thức lớn về bảo mật. Phần lớn các sự cố nghiêm trọng trong đám mây không xuất phát từ lỗ hổng nền tảng của nhà cung cấp dịch vụ, mà từ các cấu hình sai (cloud misconfigurations) – những lỗi nhỏ nhưng có thể gây hậu quả lớn.

Nhận thức đúng về trách nhiệm, hiểu bản chất của các rủi ro và nắm kỹ kỹ năng cấu hình là yếu tố quyết định đối với bất kỳ cá nhân hay đội ngũ vận hành nào. Đây cũng chính là trọng tâm mà các chứng chỉ như CompTIA Security+ nhấn mạnh trong phần Bảo mật nền tảng ảo hóa và quản lý cấu hình.

1. Shared Responsibility Model – Nền tảng của bảo mật đám mây

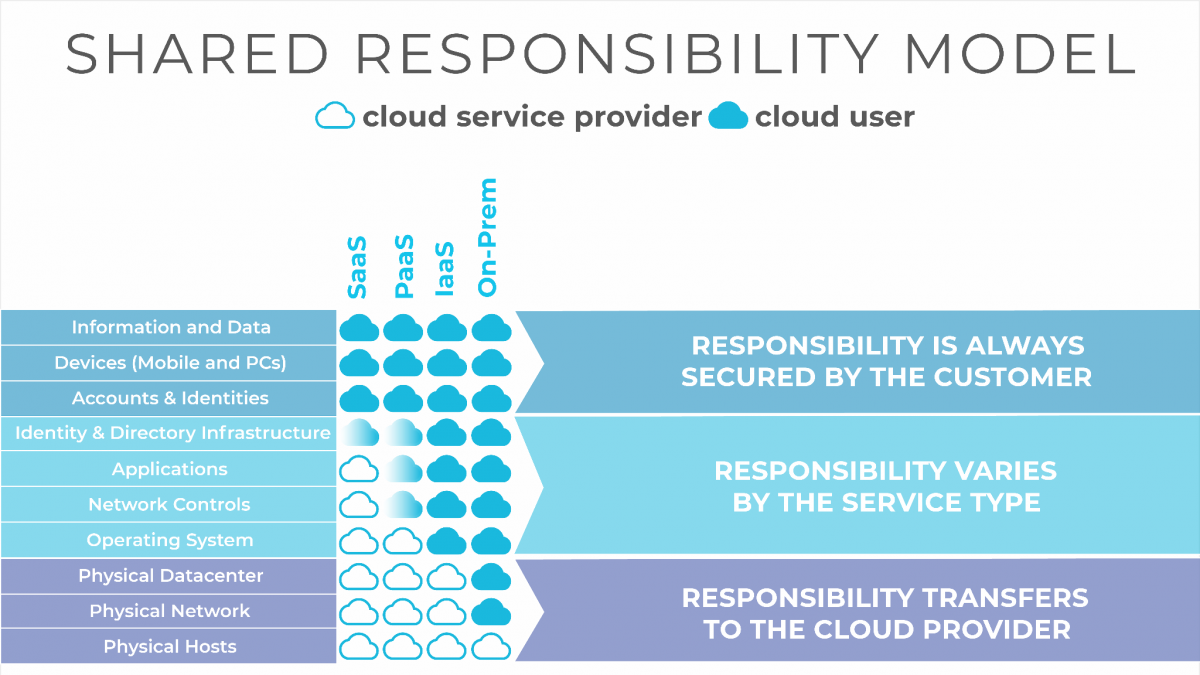

Tất cả nhà cung cấp dịch vụ cloud lớn như AWS, Azure và Google Cloud đều áp dụng mô hình Shared Responsibility, trong đó nhà cung cấp chịu trách nhiệm bảo mật phần hạ tầng vật lý, mạng lưới trung tâm dữ liệu và nền tảng dịch vụ. Tuy nhiên, người dùng chịu trách nhiệm bảo mật các tài nguyên họ triển khai, bao gồm quyền truy cập, mã hóa, cấu hình mạng, chính sách IAM, quản lý khóa và giám sát hệ thống.

Điều này nghĩa là: ngay cả khi cloud provider cung cấp hạ tầng an toàn, một cấu hình sai của người dùng – chẳng hạn mở dịch vụ ra Internet hoặc để lộ khóa API – vẫn có thể dẫn đến lộ dữ liệu hoặc tấn công chiếm quyền. Do đó, bảo mật trên cloud không chỉ phụ thuộc vào nhà cung cấp mà chủ yếu phụ thuộc vào khả năng quản lý cấu hình của chính doanh nghiệp.

2. Các sai lầm bảo mật phổ biến trong cấu hình cloud

2.1. Storage công khai – Rủi ro lộ dữ liệu nghiêm trọng

Một trong những sai lầm phổ biến nhất là đặt các kho lưu trữ như AWS S3 Bucket, Azure Blob hoặc Google Cloud Storage ở chế độ public access. Khi không kiểm soát đúng quyền truy cập hoặc vô tình mở chế độ công khai, dữ liệu nhạy cảm có thể bị truy cập từ Internet mà không cần xác thực.

Trong nhiều sự cố, doanh nghiệp không nhận ra rằng bucket đang để công khai vì họ chỉ mở quyền tạm thời cho mục đích thử nghiệm rồi quên đóng lại. Những tập tin như tài liệu nội bộ, file khách hàng, backup hệ thống hoặc khóa truy cập thường là đối tượng bị rò rỉ đầu tiên. Một lỗi nhỏ trong cấu hình ACL có thể làm lộ toàn bộ dữ liệu trọng yếu.

2.2. Quản lý khóa truy cập yếu kém – Cửa ngõ cho chiếm quyền điều khiển

Khóa API, Access Token hoặc SSH Key là những “chìa khóa tuyệt đối” trong môi trường cloud. Sai lầm thường gặp là sử dụng mật khẩu yếu, lưu trữ khóa trong mã nguồn, không xoay vòng định kỳ hoặc để lộ trên GitHub trong quá trình phát triển.

Khi kẻ tấn công có được một API key, họ có thể triển khai tài nguyên trái phép, truy cập cơ sở dữ liệu, xóa hệ thống hoặc lạm dụng tài nguyên cloud để khai thác tiền mã hóa—dẫn đến thiệt hại tài chính và gián đoạn hoạt động. Nhiều cuộc tấn công cloud bắt đầu từ chính những khóa API bị làm lộ do quản trị yếu kém.

2.3. Chính sách IAM quá rộng – Phá vỡ nguyên tắc “Least Privilege”

IAM (Identity and Access Management) là lớp bảo vệ quan trọng trong cloud. Tuy nhiên, nhiều tổ chức lại cấp quyền quá rộng cho người dùng, dịch vụ hoặc ứng dụng, ví dụ gán quyền “Administrator” vì sự tiện lợi.

Khi một tài khoản có quyền vượt nhu cầu bị xâm phạm, hacker có thể kiểm soát toàn bộ môi trường cloud, truy cập các cơ sở dữ liệu, thay đổi cấu hình mạng, triển khai backdoor hoặc xóa tài nguyên quan trọng. IAM quá rộng là minh chứng điển hình cho việc “một sai lầm nhỏ tạo ra hậu quả lớn”.

2.4. Mở dịch vụ ra Internet không kiểm soát – Mục tiêu cho Brute-force

Nhiều sự cố bảo mật bắt nguồn từ việc mở các cổng dịch vụ nhạy cảm như SSH (22), RDP (3389), MySQL (3306), Elasticsearch hoặc Redis ra Internet để tiện quản lý. Khi không có lớp bảo vệ thích hợp, các dịch vụ này trở thành mục tiêu tấn công brute-force hoặc khai thác lỗ hổng.

Trong môi trường cloud, việc mở security group quá rộng hoặc không áp dụng phân tách mạng khiến hacker dễ dàng quét và tấn công các tài nguyên nội bộ.

2.5. Thiếu giám sát và audit định kỳ – Sai lầm lặp lại theo thời gian

Cấu hình cloud thay đổi liên tục theo nhu cầu triển khai ứng dụng. Nếu tổ chức không thực hiện audit định kỳ, các cấu hình sai có thể tích lũy theo thời gian mà không ai phát hiện. Một bucket công khai, một security group để ngỏ, một khóa API không còn sử dụng nhưng vẫn còn hiệu lực—tất cả có thể dẫn đến rủi ro nghiêm trọng.

Sự phức tạp của môi trường cloud khiến giám sát thủ công trở nên khó khăn; do đó, thiếu audit là nguyên nhân khiến các lỗi nhỏ trở thành sự cố bảo mật lớn.

3. Giải pháp phòng ngừa – Hướng tiếp cận kỹ thuật và chiến lược

Để giảm thiểu rủi ro từ cloud misconfigurations, doanh nghiệp cần kết hợp cả công cụ kỹ thuật lẫn quy trình vận hành.

Một trong những giải pháp hiệu quả là sử dụng Cloud Security Posture Management (CSPM) – công cụ tự động phân tích cấu hình cloud, phát hiện sai sót và đề xuất khắc phục. CSPM hỗ trợ quét liên tục, so sánh cấu hình với tiêu chuẩn bảo mật và cảnh báo ngay khi phát hiện nguy cơ.

Bên cạnh đó, việc thực hiện audit định kỳ, áp dụng chính sách phân quyền nghiêm ngặt, quản lý vòng đời khóa và mã hóa dữ liệu là yêu cầu bắt buộc. Cloud không tự bảo mật; chính con người và quy trình mới quyết định mức độ an toàn của hệ thống.

4. Liên hệ với CompTIA Security+ – Kiến thức cốt lõi cho bảo mật cloud

Security+ trang bị cho người học nền tảng về: quản lý cấu hình an toàn, bảo mật nền tảng ảo hóa, IAM, giám sát cloud, mô hình Shared Responsibility và phương pháp phòng ngừa các misconfiguration. Những kỹ năng này giúp học viên đánh giá rủi ro, triển khai giải pháp và thiết lập hệ thống an toàn trong môi trường cloud-first.

Đây là lý do Security+ được xem là chứng chỉ khởi đầu cần thiết cho mọi kỹ sư bảo mật, trước khi tiến đến các chứng chỉ chuyên sâu hơn như AWS Security, Azure Security Engineer hoặc CCSP.

Một khóa học Security+ không chỉ giúp người học vượt qua kỳ thi, mà quan trọng hơn là trang bị tư duy bảo mật để tránh những sai lầm có thể gây thiệt hại nặng nề cho tổ chức.

5. Kết luận – Cloud không nguy hiểm, cấu hình sai mới nguy hiểm

Cloud không tự động an toàn; an toàn chỉ đến từ việc cấu hình đúng, giám sát liên tục và tuân thủ quy trình. Những sai lầm nhỏ như để lộ API Key, mở public bucket hay cấp quyền IAM quá rộng có thể trở thành điểm khởi đầu cho một cuộc tấn công lớn.

Hiểu rõ bản chất của cloud misconfigurations, nắm vững mô hình Shared Responsibility và trang bị kỹ năng qua những khóa học như Security+ chính là cách doanh nghiệp và cá nhân chủ động bảo vệ hệ thống của mình trong kỷ nguyên đám mây.